skip to main |

skip to sidebar

Buscar

Colaboradores

Etiquetas

- software (511)

- hacking (200)

- juegos (148)

- msn (83)

- MANUALES (79)

- sistemas operativos. (72)

- ANTIVIRUS (70)

- rar sin pass (53)

- hacker (45)

- hackear msn (41)

- troyanos (38)

- TUTORIAL (37)

- recomendados (34)

- video tutoriales (26)

- video (25)

- wifi (25)

- hacks (24)

- todo en uno (24)

- enchula tu pc (22)

- noticias (22)

- imagen (21)

- musica (21)

- cracks (17)

- crypters (17)

- programas pc (15)

- Revistas (14)

- Utilidades (13)

- libros (13)

- virus (13)

- celulares (12)

- software moviles (12)

- otros (11)

- portable (10)

- megauload (9)

- videotutoriales cascanolahack (9)

- gusanos (8)

- linux Aprende a usar (8)

- rapidshare (8)

- Peliculas (7)

- Wallpapers (7)

- audio (7)

- cracking (7)

- Hentai (5)

- aviso (5)

- defacing (5)

- winrar (4)

- GUIA DESCARGAS (3)

- Series (3)

- Web (3)

- carding (3)

- joiners (3)

- keyloggers (3)

- llamar gratis (3)

- Anonimato (2)

- Screensavers (2)

- binders (2)

- diseño (2)

- worms (2)

- Anime (1)

- Navegadores (1)

- Phreaking (1)

- Stealers (1)

- Webs amigas (1)

- blogger (1)

- firewall (1)

- ocio (1)

- scam (1)

Pensamiento

:Mi politica:

:Tu visita!:

:Ultimos post:

Archivo del blog

- enero 2008 (13)

- febrero 2008 (16)

- marzo 2008 (2)

- mayo 2008 (1)

- julio 2008 (177)

- agosto 2008 (179)

- septiembre 2008 (169)

- octubre 2008 (65)

- noviembre 2008 (88)

- diciembre 2008 (58)

- enero 2009 (24)

- febrero 2009 (38)

- marzo 2009 (38)

- abril 2009 (27)

- mayo 2009 (22)

- junio 2009 (16)

- julio 2009 (29)

- agosto 2009 (19)

- septiembre 2009 (18)

- octubre 2009 (26)

- noviembre 2009 (14)

- diciembre 2009 (16)

- enero 2010 (16)

- marzo 2010 (2)

- abril 2010 (22)

- mayo 2010 (7)

- junio 2010 (6)

- septiembre 2010 (3)

- octubre 2010 (2)

- diciembre 2010 (1)

- enero 2011 (2)

- febrero 2011 (1)

![-.:::[ El JuAcKeR]::: Free DownLoaDs [HACKEAR MSN] - HACKEAR HOTMAIL, HACKEAR, MSN, XPLOIT](http://i35.tinypic.com/12646j7.gif)

3 comentarios:

la pagina es mas que sensacional, compartes cosas muy valiosas con los demas yo me inicio en todo esto me doy idea y con las valiosas lecciones q das aqui se q mejorare mis conocimientos, que al fin y al cabo son conocimientos ya uno decide como usarlos xD, gracias por todo lo q compartes segui adelante!

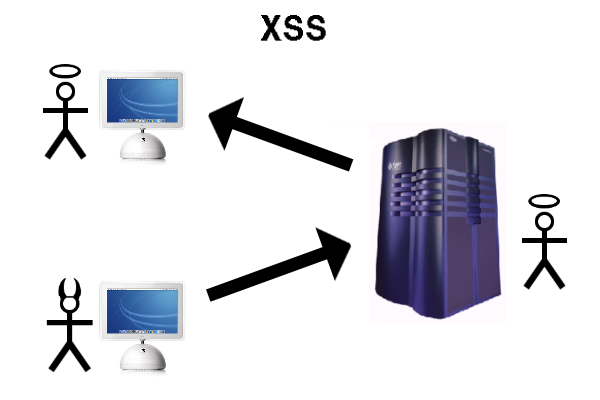

Mejor explicacion que esta no puede haber, muy bueno el aporte, me ah ayudado bastante a entender este tipo de vulnarabilidad.

Muchas gracias.

Gracias hermano por los manuales que pones aqui.. en serio .. me encanta este blog !

Se va a favoritoc :D

Publicar un comentario

Bienvenid@ a el juacker Tu Zona De Descargas y de tutoriales.

Decir Gracias y Dejar Un Comentario No Cuesta Nada

Gracias Por Comentar!!!!

Gracias por haber visitado el blog.